D3COD3R L4BS

lunes, 30 de diciembre de 2013

La Ética del Hacker - Pekka Himanen / Libro

-Información resumida y Sinopsis oficial acerca de la obra:

Aparte de un arsenal de nuevas tecnologías, la era de la información trajo consigo su propia mitología, sus héroes y villanos, sus mitos y su lenguaje, sus amenazas y esperanzas. Entre la galería de nuevos personajes que llegaron con la cibercultura destaca el hacker, un ser tan glamourizado como satanizado y casi inevitablemente mal entendido (no olvidemos que fue clasificado como un terrorista en la legislación estadounidense esbozada a pocos días de los atentados del 11 de septiembre). Originalmente un hacker era aquel que hacía muebles con un hacha. Más tarde, el término fue usado para todo aquel que se entregaba apasionadamente a la programación, y eventualmente se extendió a cualquiera que realice su trabajo con entusiasmo y placer. Podemos pensar que la saga moderna del hacker informático comienza con el pirata cibernético Case, de la novela Neuromancer, de William Gibson, el padre del género cyberpunk. Case se dedica a robar información de bases de datos superseguras para revenderla, en una puesta al día de las leyendas de forajidos del viejo oeste.

El auténtico hacker no cree que el trabajo es un fin en sí mismo. En su opinión, los beneficios de la computación y de Internet deben ser accesibles para todos y considera más valioso el reconocimiento de otros hackers que el dinero. Por lo tanto, para entender su lógica lo primero que debemos preguntarnos es si la máxima del ciberespacio: "information wants to be free", se refiere a que la información quiere ser libre o bien a que quiere ser gratuita. El hacker está en guerra permanente contra los censores, contra la comercialización devastadora de la red y muy particularmente contra las corporaciones que venden software protegido y cerrado (el cual puede utilizarse, pero no es posible acceder a su código). Los hackers pugnan por que todos los sistemas sean abiertos y susceptibles de ser analizados, mejorados y modificados por los usuarios.

La ética del hacker difiere esencialmente del capitalismo, pero también del comunismo, debido a su actitud antiautoritaria, su defensa a ultranza de la privacidad y su credo netamente individualista. El autor comenta que, lejos de existir en el caos, el hackerismo vive "en la misma anarquía en que puede vivir la ciencia". Es decir, que cualquiera puede investigar cualquier asunto, aunque tan sólo algunas obras seleccionadas por comités estrictos y reconocidos son publicadas, citadas y tomadas en cuenta. Asimismo, al publicar su obra un científico expone su conocimiento y el proceso para llegar a él, sin secretos. Como muchos otros autores, Himanen diferencia entrehackers y crackers, siendo estos últimos quienes diseminan virus cibernéticos, roban información y sabotean sitios de Internet o sistemas de cómputo. No obstante, también señala que en el fondo todos los hackers son crackers, "porque intentan romper el cerrojo de la jaula de acero", es decir, tratan de destruir el orden del trabajo como una responsabilidad opresiva a la que debemos someternos virtuosa y humildemente.

Lo que Himanen no señala es que si bien el trabajo del hacker es pragmático, en el sentido de que busca crear herramientas y sistemas para una infinidad de aplicaciones, su ética parece más cercana a la del artista que a la del trabajador o el artesano: es una especie de poeta del código que busca la perfección, la armonía y la pureza en sus construcciones. Por último, es importante señalar que la ética del hackerismo no quedó indemne después de la reciente efervescencia histérica, la implosión de la denominada "Nueva economía" y el furor de las empresas punto com, muchas de las cuales eran presididas por supuestos hackers que olvidaron su código ético debido a su ambición desmesurada. Con ello estigmatizaron al hacker, al añadir a su injustamente ganada mala reputación las etiquetas de estafador corporativo y esbirro de Wall Street.

-Libro traducido Online en Castellano (PDF): http://eprints.rclis.org/12851/1/pekka.pdf

Raspberry Pi - Info y Análisis

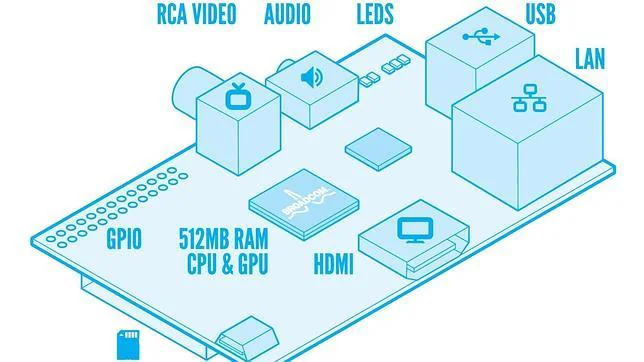

Raspberry Pi, es un es un ordenador de placa

única con el que se puede conectar un monitor/televisor y un teclado. Esta

placa soporta varios componentes necesarios en un ordenador común.Es un "ordenador" capaz, que puede ser utilizado

por muchas de las cosas que su PC de escritorio hace, como hojas de cálculo,

procesadores de texto, ver videos y videojuegos.

El proyecto fue ideado en 2006 pero

no fue lanzado al mercado hasta febrero de 2012. Fue

desarrollado por un grupo de la Universidad de Cambridge y su misión es

fomentar la enseñanza de las ciencias de la computación los niños. La placa,

que antes era más pequeña que una tarjeta de crédito tiene varios puertos y

entradas, dos USD, uno de Ethernet y salida HDMI.

También

posee un System on Chip que contiene un procesador ARM que corre a 700 Mhz, un

procesador gráfico VideoCore IV y hasta 512 MG de memoria RAM.

Una de las cosas interesantes es su precio. Se vende en dos modelos, A y B. El A es menos completo y su memoria RAM es

de 256 MB, se consigue por 20 euros. EL Modelo B,

recomendado por los ingenieros y desarrolladores web, se consigue por 29 euros.

Como

conclusión, es un ordenador muy funcional y debido a su tamaño puede funcionar

para muchos otros propósito claro, hay que tener algunas ideas sobre

programación o de computación.

Alguna de estas ideas son como la

de desplegar un sistema domótico con el que controlar nuestro hogar o volverlo

algo más inteligente.

Existen

plataformas como PiHome que nos ofrecen una distribución GNU/Linux

para Raspberry Pi que transformará a este computador en un completo sistema de

control domótico para nuestra casa y con el que podremos, por ejemplo,

controlar la iluminación, etc, usando una aplicación para nuestro dispositivo

móvil Android.

http://alt1040.com/2013/09/ideas-usar-raspberry-pi-casa

<- coger videos

domingo, 8 de diciembre de 2013

Las Bitcoins podrían dejar de ser rentables temporalmente

El Fin de las Bitcoins, ¿especulación? o quizás realidad? Por el momento, muchas personas tratan de venderlas como pueden tras la burbuja provocada por el rechazo de China por comercializar con dichas monedas.

El precio de la cripto-moneda se desplomó casi un 21 por ciento el viernes a 877,46 dólares en el sitio de comercio Mt. Gox y ha caído más de un 29 por ciento desde el cierre a un máximo histórico de $ 1,237.96 el miércoles, de acuerdo con los datos de seguimiento de Bitcoin BitcoinCharts.com . (La historia continúa después de la carta, por cortesía de bitcoin.clarkmoody.com .)

Banco central de China lanzó un agujero gigantesco en que el comercio el jueves por contar los bancos chinos no podían utilizar la moneda digital ilocalizable, que calificó de "ni una moneda en el verdadero sentido de la palabra."

Eso no significa que los inversores chinos no pueden seguir especulando en Bitcoin, pero es un golpe a la credibilidad de la moneda de cuatro años de edad. Creado por un hacker desconocido o hackers conocido como Satoshi Nakamoto, Bitcoin tiene el potencial de ser una alternativa digital de larga duración a las monedas nacionales como el dólar de EE.UU. y el yuan chino. Pero también se ha convertido en favorito para usos ilícitos como el lavado de dinero y tráfico de drogas, aumentando las preocupaciones acerca de si los responsables políticos jamás abrazar plenamente.

Independientemente del potencial a largo plazo de Bitcoin, no hay duda de que su precio ha subido demasiado lejos demasiado rápido: Se negocia por menos de 100 dólares hace apenas seis meses.

Un funcionario de intercambio Bitcoin BTC China, donde un porcentaje cada vez mayor del comercio de Bitcoin se lleva a cabo en estos días, dijo al WSJ que la mayoría de los inversores chinos sólo están esperando los precios seguirán subiendo el tiempo suficiente para que puedan vender y obtener ganancias. El Banco Popular de China, en su declaración del jueves, recordó los comerciantes que podrían no ser el enfoque más sólido para la inversión , según el New York Times:

El precio puede ser fácilmente controlado por los especuladores, creando turbulencia severa y riesgos enormes", dijo el banco central según los informes. "Los inversionistas ordinarios que ciegamente siguen a la multitud pueden fácilmente sufrir pérdidas importantes."

Fuente: Propia

viernes, 6 de septiembre de 2013

El Malware durante el 2013

INFOGRAFÍA MALWARE EN 2013

Versión Original PDF: http://www.s21sec.com/images/servicios/ecrime/Infografia_Malware_Bancario_S21sec.pdf

sábado, 24 de agosto de 2013

Buenas alternativas al buscador de Google para el anonimato

Les presento esta recopilación de buscadores en las que podrán disfrutar de privacidad sin que la ip sea registrada, como en el caso del buscador de google

DuckDuckGo

DuckDuckGo es un metabuscador que analiza los resultados de más de 50 motores de búsqueda. Entre las fuentes más importantes están Yahoo! BOSS, Bing, Wikipedia y Wolfram Alpha. Tiene su propio webcrawler para indexar las páginas de Internet.

De acuerdo a sus propias declaraciones, DuckDuckGo no almacena direcciones IP ni estadísticas de los usuarios. Utiliza cookies solo si son realmente necesarias. En las opciones se puede activar el cifrado HTTPS, el cual asegura tu anonimidad al pulsar en el resultado de una búsqueda. En este breve tutorial DuckDuckGo muestra su método de trabajo y sus características especiales.

Seeks

Seeks actúa de la misma manera que un metabuscador, utilizando, entre otros, Bing, Yahoo, Blekko, Youtube, Wikipedia, OpenSearch y Google. Al igual que DuckDuckGo, Seeks hace de intermediario entre las búsquedas del usuario y los buscadores correspondientes. Los resultados son procesados por Seeks automáticamente.

Además, emplea lo que se denomina una red de servidores proxy para sus búsquedas. Esta puede interceptar automáticamente cualquier consulta dirigida a un buscador, y luego reemplazar los resultados originales con las respuestas generadas por Seeks. Este buscador se apoya en su gran transparencia y en una activa comunidad de desarrolladores. En su página web, Seeks expone detalladamente sus tecnologías de búsqueda e invita a colaborar.

Además, emplea lo que se denomina una red de servidores proxy para sus búsquedas. Esta puede interceptar automáticamente cualquier consulta dirigida a un buscador, y luego reemplazar los resultados originales con las respuestas generadas por Seeks. Este buscador se apoya en su gran transparencia y en una activa comunidad de desarrolladores. En su página web, Seeks expone detalladamente sus tecnologías de búsqueda e invita a colaborar.

Startpage

Startpage depende de los resultados de Google. Cumple el rol de un proxy entre el usuario y Google, evitando que el gigante de Internet pueda recolectar datos personales.

Startpage.com asegura no grabar ningún dato y transmitir toda la información en formacifrada. Startpage.com es la mejor opción para quien quiera permanecer anónimo sin dejar de utilizar Google. Además, Startpage explica en su página de información cada una de las tecnologías que emplea.

Startpage.com asegura no grabar ningún dato y transmitir toda la información en formacifrada. Startpage.com es la mejor opción para quien quiera permanecer anónimo sin dejar de utilizar Google. Además, Startpage explica en su página de información cada una de las tecnologías que emplea.

Espero que sirva de ayuda

jueves, 22 de agosto de 2013

Como instalar resumidamente Gentoo / >install gentoo

Para hacer esto van a necesitar un Live cd cualquiera o pueden usar el de gentoo que solo pesa 121MB, dejo el link: http://mirrors.kernel.org/gentoo/releases/x86/autobuilds/current-iso/

* Fdisk , mkfs.* , swapon

2 - Configurar sus parametros para poder tener acceso a inet.

* Dhcpd , Dhclient , /etc/resolv.conf

3 - Ajustar Fecha y Hora

* date

4 - Montar nuestro / en mnt/gentoo

* mount /dev/sdaX /mnt/gentoo

5 - Descargar y descomprimir tarball y portage dentro de / ( links http://www.gentoo.org/main/en/mirrors.xml )

* releases/x86/autobuilds/ --> stage3 && tar xjvfp nombre_stage &&

snapshots/ --> portage (La ultima version) && tar xjvf nombre_portage -C /usr

6 - Configurar servidores de replica

* mirrorselect

7 - Montar sistema de archivos /proc y /dev en /

8 - Copiar /etc/resolv.conf a /mnt/gentoo/etc/resolv.conf

9 - Hacer Chroot

10 - Actualizar Portage

11 - Elegir perfil / configurar USE's

12 - Configurar zona horaria.

13 - Descargar/Configurar nucleo

14 - Configurar OS

* Fstab , /etc/conf.d/* , usuarios

15 - Instalacion y configuracion Grub

16 - Instalacion de Herramientas Esenciales

* Bitacoras , Tareas programadas , Red , etc.

17 - Reinicio del OS

Si Todo salio bien hasta este punto veremos nuestro pequeño Grub iniciar y despues de seleccionado nuestro OS estaremos en nuestro propio entorno Gentoo

Aunque esto es solo el principio de todo faltarian muchas cosas que instalar y configurar ( X11 , WM , GUI , etc ) y asi configurarlo a nuestras necesidades. (Como ya dije al principio, revisen video-tutoriales).

Si no has quedaste satisfecho con mi tutorial o eres principante, visita este link: http://www.gentoo.org/doc/es/gentoo-x86-quickinstall.xml

Esto es todo, espero que sea de utilidad

domingo, 18 de agosto de 2013

Recopilación - 10 Herramientas para programar en GNU/Linux

Una de las características más destacadas de todo sistema GNU/Linux es el gran entorno de programación que ofrece y que posibilita trabajar con todo tipo de lenguajes y módulos. He aquí una recopilación realizada coon las mejores herramientas, espero que sea de utilidad:

1. Bluefish: es software libre y el mejor para editar archivos HTML. Su fuerte se basa en facilidad de uso, disponibilidad para varios idiomas y compatibilidad de sintaxis con otros "patrones", como por ejemplo XML, Python, PHP, Javascript, JSP, SQL, Perl, CSS, Pascal, R, Coldfusion y Matlab. Soporta caracteres multibyte, unicode, UTF-8 y al estar escrito en C y GTK posee un escaso uso de memoria, menor que otras herramientas de su estilo.

Página oficial: http://bluefish.openoffice.nl/index.html

2. Anjuta: un IDE (entorno de desarrollo integrado) que trabajaba con C y C++ y en la actualidad a extendido su soporte hacia Java, Python y Vala. A partir de la versión 2 incluye el nuevo soporte a extensiones, lo cual lo dota con mayor funcionalidad que la versión anterior. También es de destacar el coloreado de sintaxis y su integración con Glade para la creación de interfaces gráficas.

Página oficial: http://www.anjuta.org/

3. Glade: es una herramienta de desarrollo de interfaces gráficas (GUI) programado en C y GTK. Este tipo de herramientas son independientes de un lenguaje de programación específico, sin embargo los lenguajes de mayor soporte incluyen C, C++, C#, Java, Vala, Perl y Python, entre otros. La versión 3 fue totalmente reescrita para tomar ventaja de las características de GTK+, disminuyendo las líneas de código, permitiendo su integración con Anjuta. Utiliza un formato de XML llamado GtkBuilder para almacenar los datos de las interfaces creadas.

Página oficial: http://glade.gnome.org/

Página oficial: http://gcc.gnu.org/

Página oficial: http://kdevelop.org/

Página oficial: http://www.eclipse.org/

Página oficial: http://kate.kde.org/

Página oficial: http://www.aptana.com/

Página oficial: http://www.gnu.org/software/emacs/

Página oficial: http://www.gnustep.org/

Fin

miércoles, 14 de agosto de 2013

Motivos por los que las trampas de ingeniería social funcionan

Trend Micro ha publicado una guía electrónica en la que explica los 5 motivos por los que las trampas de ingeniería social funcionan, así como realiza una serie de consejos y buenas prácticas para evitar estas trampas.

Según afirma Trend Micro, en la mayoría de las ocasiones, las consecuencias de la ingeniería social son más graves que una infección producida por un malware o un ataque tradicional. El motivo de este peligro y del alto índice de éxitos cosechado por los ataques de ingeniería social radica en que el objetivo es el propio usuario, no sólo su sistema.

En este sentido, y para evitar que esta herramienta siga causando estragos entre los usuarios, Trend Micro, de la mano de su equipo de investigación de seguridad, TrendLabs, ha elaborado una guía electrónica para la vida digital. Titulada “5 motivos por los que las trampas de la ingeniería social funcionan”, esta guía ofrece “una completa guía con consejos, buenas prácticas e interesantes ejemplos sobre cómo la ingeniería social aprovecha cualquier situación, evento, red social, etc., para afectar a usuarios de todo tipo y condición”.

Los cinco consejos que da Trend Micro para protegerse de la ingeniería social son:

- Agregue a favoritos los sitios web de confianza: es recomendable tratar las páginas web nuevas igual que a las personas que se acaban de conocer. Del mismo modo que no confía en todas las personas que conoce en cuanto las ve, no se fíe inmediatamente de los sitios que sólo ha visitado una vez.

- Sospechas fundadas: nunca haga clic en enlaces sospechosos, independientemente de lo prometedores que parezcan los mensajes que los acompañan.

- El miedo no es una opción: no se deje intimidar por las amenazas. Muchos delincuentes utilizan el elemento sorpresa para asustarle y llevarle a hacer algo que, en otras circunstancias, no haría. Siempre es mejor ignorar con rotundidad las tácticas que pretenden atemorizar.

- Compartir conocimientos: comparta toda la información disponible con las personas de su entorno para que estén más protegidas. No permita que también caigan en las trampas de la ciberdelincuencia.

- Prevenir es mejor que curar: invierta en una solución de seguridad eficaz que proteja su sistema y sus datos de todo tipo de amenazas. Explore y utilice las funciones de seguridad incorporadas de los sitios y páginas web que visite con frecuencia. Algunos sitios como Facebook incluso proporcionan información sobre las amenazas más recientes y consejos que le permitirán navegar de forma segura por sus páginas.

http://www.csospain.es/5-motivos-por-los-que-las-trampas-de-la-ingenieria/sección-actualidad/noticia-134037

martes, 13 de agosto de 2013

Bugtroid - La nueva Apk de Bugtraq

Como ya muchos lo esperábamos, el equipo de Bugtraq finalmente sacó adelante su nueva Apk con más de 200 herramientas de Pentesting y forense, que podremos utilizar a través de nuestro Smarthphone o Tablet.

Información Oficial:

Dispone de un menú categorizado según la naturaleza de las herramienta, pudiendo encontrar:

- Anonimato

- Búsqueda de Personas

- Auditoría para frecuencias 802.11 (Wireless y Bluetooth)

- Mapeo de Redes

- Control remoto

- DDOS

- Sniffers

- Pentesting

- Seguridad

- Forense

- Analisis Web

- Cryptografía

- Fuerza Bruta

- Antivirus

- Sistema

Desde el menú de la aplicación usted podrá:

- Consultar la información de la herramienta.

- Instalar la Aplicación.

- Desinstalar la Aplicación.

- Ejecutar la Aplicación (PRO)

Tambén dispone del apartado de settings, el cual le servirá para administrar e instalar ciertos requerimientos para el correcto funcionamiento de las herramientas asi como otras funciones:

- Establecer fondo de pantalla

- Instalar los requisitos minimos para el funcionamiento de las herramientas

- Instalar accesos directos en el escritorio (PRO)

- Instalar accesos directos de la consola (PRO)

- Instalación de interpretes: Perl, Python, Ruby, Php y Mysql (PRO)

- Anonimato

- Búsqueda de Personas

- Auditoría para frecuencias 802.11 (Wireless y Bluetooth)

- Mapeo de Redes

- Control remoto

- DDOS

- Sniffers

- Pentesting

- Seguridad

- Forense

- Analisis Web

- Cryptografía

- Fuerza Bruta

- Antivirus

- Sistema

Desde el menú de la aplicación usted podrá:

- Consultar la información de la herramienta.

- Instalar la Aplicación.

- Desinstalar la Aplicación.

- Ejecutar la Aplicación (PRO)

Tambén dispone del apartado de settings, el cual le servirá para administrar e instalar ciertos requerimientos para el correcto funcionamiento de las herramientas asi como otras funciones:

- Establecer fondo de pantalla

- Instalar los requisitos minimos para el funcionamiento de las herramientas

- Instalar accesos directos en el escritorio (PRO)

- Instalar accesos directos de la consola (PRO)

- Instalación de interpretes: Perl, Python, Ruby, Php y Mysql (PRO)

Recuerden, son necesarios los permisos Root. Actualmente la aplicación se encuentra en Google Play.

Para versión gratuita: https://play.google.com/store/apps/details?id=com.bugtroid.free.es&hl=es

Para versión Pro https://play.google.com/store/apps/details?id=com.bugtroid&hl=es

Instalar Compiz en Kali Linux

Importante: Este vídeo NO es mío. Simplemente lo comparto con ustedes para las personas que usen la distribución Kali linux, espero que sirva de ayuda:

Agradecimientos: DataMaN / Fuente Pastebin (Turco): http://pastebin.com/Z4bA4xsm

Agradecimientos: DataMaN / Fuente Pastebin (Turco): http://pastebin.com/Z4bA4xsm

sábado, 10 de agosto de 2013

Hackers rusos ponen a la venta un Supuesto troyano para Linux

No es que el malware para Linux no exista, porque hay mucho software por ahí destinado realizar todo tipo de diabluras sobre sistema operativo de Tux, especialmente si hablamos de servidores web; lo curioso del nuevo troyano Hand of Thief (HoT) es que se trata de un producto comercial, vendido por hackers rusos para que criminales roben información crítica de usuarios de equipos de escritorio con Linux.

Según publica la firma de seguridad RSA, este software (programado para funcionar con Chrome y Firefox en 15 distribuciones distintas, incluyendo Ubuntu, Debian y Fedora, y en varios ambientes como los populares GNOME y KDE) se estaría vendiendo 2.000 dólares, con el interesante detalle de que en ese precio hasta se incluiría un programa de actualizaciones.

El propósito de HoT no sería otro que robar información de formularios (particularmente aquellos relacionados con operaciones bancarias), además de prohibir el acceso a antivirus, antidebuggers y máquinas virtuales. Por fortuna, instalar este troyano de forma accidental parece ser bastante difícil, dado que a falta de vulnerabilidades graves que permitan la infección, HoT ha de ser introducido por el usuario usando ingeniería social. Esto quiere decir que, a pesar de nuestro asombro al ver algo tan poco habitual como un malware de pago para Linux, su peligro potencial seguramente será bastante limitado.

A pesar de todo Linux sigue liderando como el más seguro entre otras cosas.

Fuente de la noticia original: http://es.engadget.com/2013/08/09/troyano-linux-escritorio-banco/

Lavabit y sus Alternativas

Antes de nada este post es más corto que otros, aún así será de gran utilidad para algunos. Como algunos sabrán la famosa web "Lavabit" fue caída y desde entonces se ofrecen alternativas distintas a la espera de su recuperación. Algunos de estos ejemplos son:

Autistici

http://www.autistici.org/en/index.html

Ofrece varios servicios gratuitos como Email , Blogs, web hosting, software, entre otros.

My Kolab

https://mykolab.com/

Servicio de Email y almasenamiento seguro de datos.

Riseup

https://riseup.net/en

Listas Email

OpenMailBox

https://openmailbox.org/index.php

Los servicios aquí listados nos proporcionarán una

oportunidad para hacer lainformática segura, confiable. Sin más espero que haya sido de utilidad.

viernes, 19 de julio de 2013

Comandos básicos de Nmap

-Se que es algo muy básico, pero como prometi para los principiantes, lo posteo aquí:

Obtener información de un host remoto y detección del SO:

nmap -sS -P0 -sV -O [dirección]

Donde [dirección] es la IP del servidor/nodo o una subnet.

-sS =escaneo TCP SYN (o escaneo sigiloso)

-P0 =no se envían pings ICMP

-sV =detecta las versiones

-O =se intenta identificar el Sistema Operativo

Otras opciones:

-A =habilita OS fingerprinting y detección de versión

-v =usar dos veces -v para obtener mas detalles

Listar servidores con un puerto especifico abierto:

nmap -sT -p 80 -oG – 192.168.1.* | grep open

Cambiar el argumento -p por el numero del puerto.

Detectar IP’s activas en una red:

nmap -sP 192.168.0.*

Otra opción para subnets es:

nmap -sP 192.168.0.0/24

Hacer ping a un rango de IP’s:

nmap -sP 192.168.1.100-254

Nmap acepta una gran variedad de rangos, notación de direcciones, objetivos múltiples, etc.

Encontrar IP’s no usadas en una subne:

nmap -T4 -sP 192.168.2.0/24 && egrep “00:00:00:00:00:00″ /proc/net/arp

Escanear en busca del virus Conficker:

nmap -PN -T4 -p139,445 -n -v –script=smb-check-vulns –script-args safe=1 192.168.0.1-254

Reemplazar 192.168.0.1-254 con las IP’s que se quiere escanear.

Escanear red en busca de AP falsos:

nmap -A -p1-85,113,443,8080-8100 -T4 –min-hostgroup 50 –max-rtt-timeout 2000 –initial-rtt-timeout 300 –max-retries 3 –host-timeout 20m –max-scan-delay 1000 -oA wapscan 10.0.0.0/8

Funciona incluso en grandes redes.

Crear un señuelo durante el escaneo de puertos para evitar ser detectado:

sudo nmap -sS 192.168.0.10 -D 192.168.0.2

Escanea los puertos del nodo 192.168.1.10 mientras spoofea la IP 192.168.0.2 como nodo atacante (esta IP debe estar activa) así parecerá que el escaneo se ejecuta desde la IP192.168.0.2 (la ip spoofeada). Comprobar los logs en /var/log/secure para comprobar si ha funcionado correctamente.

Listar los registros DNS inversos de una subred:

nmap -R -sL 209.85.229.99/27 | awk ‘{if($3==”not”)print”(“$2″) no PTR”;else print$3″ is “$2}’ | grep ‘(‘

Este comando hace un reverse DNS lookup en una subred, se crea una lista con las direcciones IP de los registros PTR en la subred indicada. Se puede insertar la subred en notación CDIR (ejemplo: /24 para la Clase C). Puedes agregar “-dns-servers x.x.x.x” después del parámetro “-sL” si quieres realizar el listado sobre un servidor DNS especifico.

Cuántos nodos con Linux y cuántos con Windows hay en una red:

sudo nmap -F -O 192.168.0.1-255 | grep “Running: ” > /tmp/os; echo “$(cat /tmp/os |

Suscribirse a:

Entradas (Atom)